AIブーム悪用:Chrome拡張機能マルウェアが430万人に被害 - 企業が取るべき対策

2024年から2025年にかけて、生成AIブームに便乗した大規模なサイバー攻撃が相次いで発覚しました。ChatGPTやDeepSeekなどのAIツールの機能を拡張すると謳うChrome拡張機能が、実は高度なマルウェアであり、数百万人のユーザーの機密情報を窃取していたのです。

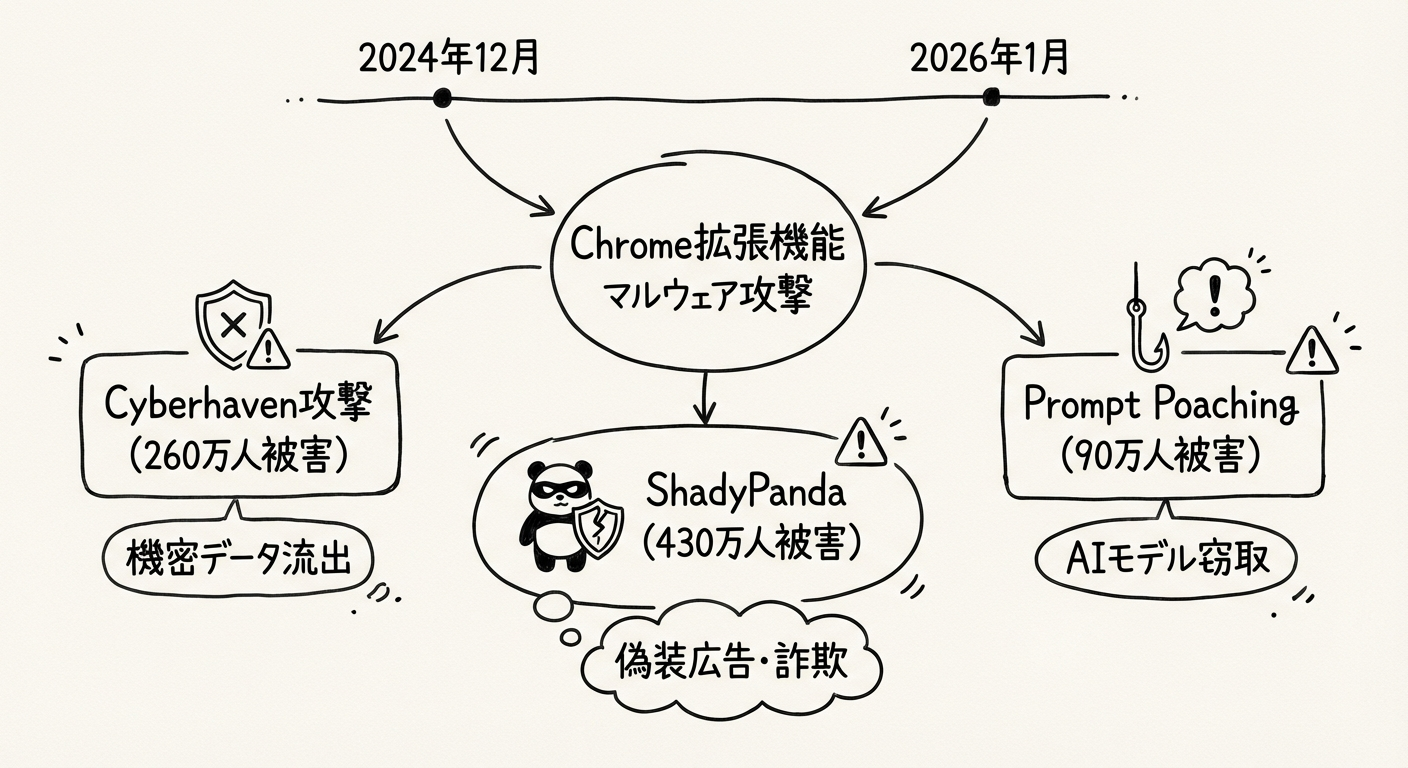

本記事では、2024年12月のCyberhaven事件、2025年末に発覚した「Prompt Poaching」キャンペーン、そして7年間潜伏していた「ShadyPanda」キャンペーンの3大事件を中心に、攻撃の実態と企業が取るべき対策を詳しく解説します。

事件の全容:430万人が被害に

3つの主要キャンペーン

2024年後半から2025年初頭にかけて、3つの大規模なマルウェアキャンペーンが相次いで発覚しました。これらはいずれもAIブームを悪用し、ユーザーの警戒心を解いてマルウェアをインストールさせる高度な手口を使っていました。

図1: 2024-2025年に発覚した主要なChrome拡張機能マルウェアキャンペーン

事例1:Cyberhavenサプライチェーン攻撃(2024年12月)

2024年12月24日から26日にかけて、クリスマス休暇期間を狙った攻撃が発生しました。セキュリティ企業Cyberhavenを含む約36の拡張機能が、開発者アカウントへのフィッシング攻撃により乗っ取られました。

被害規模: 推定260万ユーザー以上

攻撃者は「Google Chrome Web Storeサポートチーム」を装い、「ポリシー違反により拡張機能が削除される」という緊急性を煽るメールを開発者に送信。開発者が誤ってOAuth権限を付与すると、攻撃者は正規のアップデート機能を悪用して悪意あるコードを配信しました。

影響を受けた主な拡張機能:

| 拡張機能名称 | ユーザー数 | カテゴリ |

|---|---|---|

| Cyberhaven | 約40万人 | セキュリティ |

| Bard AI Chat | 多数 | AIツール |

| ChatGPT for Google Meet | 多数 | AI/会議 |

| GPT 4 Summary with OpenAI | 不明 | AI要約 |

| VPNCity | 不明 | VPN |

事例2:ShadyPanda(2025年12月発覚)

2025年12月、セキュリティ企業Koi Securityが、7年間にわたり潜伏していた脅威アクター「ShadyPanda」を暴露しました。この攻撃の恐ろしさは、長期間にわたる「信頼の構築」にあります。

被害規模: 約430万ユーザー(Chrome + Edge)

攻撃者は2018年頃から正規の拡張機能として公開し、数年間は無害な動作でユーザーベースと信頼を獲得。Googleの審査を通過して「Featured(おすすめ)」バッジまで取得していました。そして2024年半ばに突如として「武器化」され、マルウェアとして動作し始めたのです。

主な感染源:

- Clean Master(Chrome/Edge): 20万人以上、「Featured」バッジ取得済み

- WeTab(Edge): 300万人以上

- その他145個の拡張機能

事例3:Prompt Poaching(2025年末〜2026年初頭)

2025年12月末、OX Securityの研究チームが、AIチャットボットとの会話内容を窃取することに特化した新たなマルウェアキャンペーンを発見しました。

被害規模: 約90万ダウンロード

正規のAIツール「AITOPIA」を完全に模倣し、デザイン、機能、プライバシーポリシーまでコピーすることで、ユーザーに正規版であると誤認させました。

感染源となった拡張機能:

| 拡張機能名称 | ユーザー数 | 特徴 |

|---|---|---|

| Chat GPT for Chrome with GPT-5, Claude Sonnet & DeepSeek AI | 60万人以上 | 「Featured」バッジあり |

| AI Sidebar with Deepseek, ChatGPT, Claude and more | 30万人以上 | AITOPIA模倣 |

マルウェアの動作:何が盗まれたのか

1. AIチャット履歴の窃取

最も深刻なのは、ユーザーがChatGPTやDeepSeekと行った会話内容がすべて攻撃者に盗まれていたことです。

窃取の仕組み:

マルウェアはDOM(Document Object Model)スクレイピング技術を使い、ユーザーがAIチャットボットに入力したプロンプト(質問内容)とAIからの回答をリアルタイムで傍受していました。これらのデータは30分ごとに攻撃者のC2サーバー(deepaichats[.]comなど)へ送信されていました。

流出した情報の例:

- 企業の機密情報(ソースコード、戦略文書、契約書)

- 顧客データや個人情報

- 会議の議事録

- 個人的な悩みや健康状態などのセンシティブ情報

2. 認証情報とセッションのハイジャック

Cyberhaven事件では、特にFacebook広告アカウントやクラウドサービスの認証情報が標的とされました。

窃取されたデータ:

- ブラウザに保存されたCookie

- セッションID

- OAuthトークン

- Facebook Business Managerの認証情報

- ChatGPTアカウント情報

これにより、企業の広告アカウントが乗っ取られ、不正な広告配信や予算の盗用が発生しました。セキュリティ企業であるCyberhavenの拡張機能が侵害されたことで、同製品を利用している企業のセキュリティ体制そのものが脅かされました。

3. リモートコード実行(RCE)と完全なブラウザ制御

ShadyPandaキャンペーンのマルウェアは、最も危険度の高いRCE(Remote Code Execution)機能を備えていました。

動作内容:

- 1時間ごとにC2サーバー(

api.extensionplay[.]com)に接続 - 任意のJavaScriptコードをダウンロードして実行

- ブラウザの全権限を利用し、以下を実行:

- 全閲覧履歴の収集

- キーストロークの記録(キーロガー)

- 検索クエリのハイジャック

- アフィリエイト詐欺(Cookieスタッフィング)

隠蔽工作:

開発者ツールが開かれていることを検知すると、悪意ある動作を停止して無害な挙動を装う機能が実装されていました。これにより、セキュリティ研究者による解析を困難にしていました。

攻撃者の高度な手口

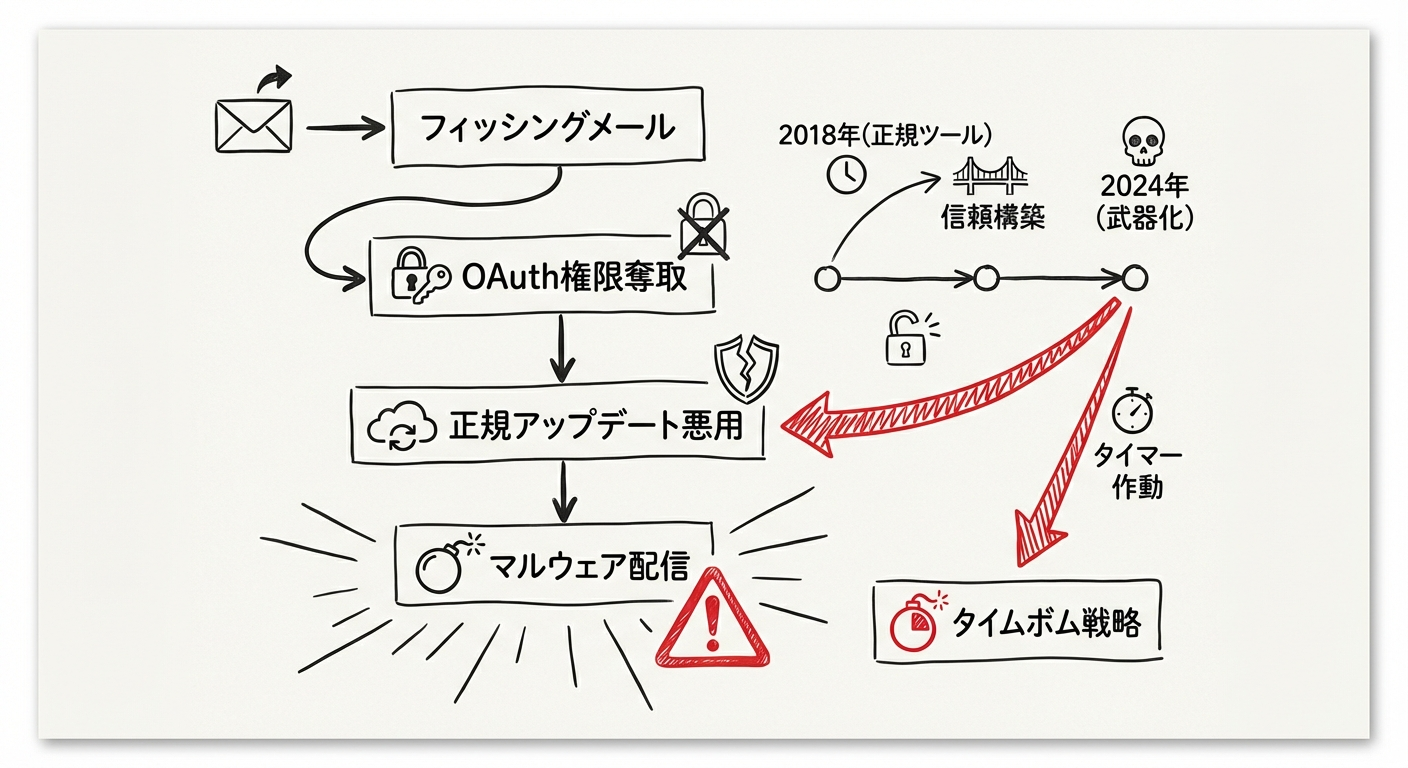

図2: サプライチェーン攻撃とTime-bomb手法の組み合わせ

手口1:開発者を狙ったOAuthフィッシング

Cyberhaven事件の攻撃手法は、従来のマルウェアとは一線を画していました。攻撃者は拡張機能のコード自体を狙うのではなく、開発者を標的としたのです。

攻撃の流れ:

- フィッシングメール送信:Google Chrome Web Storeのサポートチームを装い、「ポリシー違反により拡張機能が削除される」という緊急性を煽るメールを送信

- OAuthの悪用:メール内のリンクから、正規のGoogleログイン画面に見せかけたフィッシングサイト、または悪意あるOAuthアプリ("Privacy Policy Extension"など)への権限付与を誘導

- 権限奪取:開発者が誤って権限を付与すると、攻撃者はアクセストークンを取得

- 悪意あるアップデート配信:開発者に代わって、Chrome Web Storeへ悪意あるバージョンを公開

この手法により、正規の自動アップデート機能を通じて、一斉にマルウェアを配信することに成功しました。

手口2:Time-bomb(時限爆弾)戦略

ShadyPandaキャンペーンの最も恐ろしい点は、長期間にわたる準備にあります。

攻撃のタイムライン:

- 2018年頃:正規の拡張機能として公開開始

- 2018-2024年:数年間は無害な動作でユーザーベースと信頼を獲得

- 審査通過:Googleの審査を通過し、「Featured(おすすめ)」バッジを取得

- 2024年半ば:十分なユーザー数を確保した後、自動アップデートを通じて悪性コードを一斉配信

この「信頼の構築→武器化」というパターンは、従来のセキュリティ対策では検知が極めて困難です。

手口3:正規アプリの完全模倣

「Prompt Poaching」事例では、正規のAIツール「AITOPIA」を完全にコピーしていました。

模倣の範囲:

- デザインとUI

- 機能とユーザー体験

- プライバシーポリシー(偽装)

- 開発者情報

さらに攻撃者は「Lovable」などのAI Web開発プラットフォームを悪用してC2サーバーやプライバシーポリシーのホスティングを行い、追跡を困難にしていました。

Googleと関係機関の対応

Googleの対応

削除措置:

報告を受けた後、Googleは問題の拡張機能をChrome Web Storeから削除しました。Cyberhaven事件では、悪意あるバージョンが公開されてから約24時間以内に削除・無効化が行われました。

Manifest V3への移行推進:

Googleはセキュリティ強化のため、拡張機能の仕様「Manifest V3」への移行を進めています。V3ではリモートホストされたコードの実行が制限されるため、ShadyPandaのようなRCE攻撃の難易度は上がります。しかし、今回の事例では依然として抜け穴や移行期間中のV2拡張機能が悪用されました。

企業向け機能の強化:

2025年初頭、Googleは企業向けChrome Web Store(Chrome Enterprise)の機能を強化し、管理者が拡張機能のリスクスコアを確認したり、インストールを細かく制御できる機能を追加しました。

セキュリティ企業の対応

OX Security、Koi Security、ExtensionTotalなどのセキュリティ企業が脅威を発見し、詳細なレポートを公開しました。Cyberhavenなどは、侵害の有無を確認するためのスクリプトやIoC(侵害指標)をGitHub等で公開し、ユーザーが自己診断できるようにしました。

企業・個人への影響

企業への深刻な影響

1. 機密情報の漏洩

従業員が業務でChatGPTやDeepSeekを利用していた場合、以下のような情報が攻撃者に筒抜けとなりました:

- ソースコード

- 顧客データベースの内容

- 会議の議事録

- 戦略文書や契約書

- 内部システムへのアクセス情報

2. アカウント侵害による金銭的被害

Facebook広告アカウント等の乗っ取りにより、以下の被害が発生:

- 不正な広告出稿

- 広告予算の盗用

- 企業ブランドの毀損

3. セキュリティ基盤の無効化

Cyberhavenのようなセキュリティ製品自体が侵害されたことで、企業の防御機構そのものが無効化され、内部ネットワークへの侵入経路となる恐れがあります。

個人ユーザーへの影響

- プライバシーの侵害:個人的な悩みや健康状態などをAIに相談していた場合、センシティブな情報が流出

- 金銭的被害:クレジットカード情報や銀行口座へのアクセス情報の盗難

- ブラウザの乗っ取り:検索結果の改ざんや意図しない広告への誘導

日本市場への影響

日本国内でも生成AIの利用が急増しており、日本語に対応した「ChatGPT」や「DeepSeek」関連の拡張機能は人気が高くなっています。

国内メディアの報道

Gigazine、窓の杜、ITmediaなどの日本の技術メディアもこれらの事件を大きく報じており、国内ユーザーにも相当数の被害者がいると推測されます。

日本の機関による注意喚起

JPCERT/CC(JPCERTコーディネーションセンター)やIPA(情報処理推進機構)は、年末年始の休暇期間を狙った攻撃や、サプライチェーン攻撃に対する注意喚起を行っており、これらの拡張機能マルウェアも警戒すべき対象となっています。

企業が取るべき対策

1. 拡張機能の厳格な管理

ホワイトリスト方式の採用:

Chrome EnterpriseなどのMDM(モバイルデバイス管理)ツールを使用し、従業員がインストールできる拡張機能を「許可リスト(ホワイトリスト)」方式で制限します。

// Chrome Enterprise ポリシー例

{

"ExtensionInstallBlocklist": ["*"],

"ExtensionInstallAllowlist": [

"approved-extension-id-1",

"approved-extension-id-2"

]

}

実施すべきこと:

- 不要な拡張機能の利用を全面禁止

- 業務上必須なもののみを検証の上で許可

- 定期的な棚卸しと再評価

2. 権限の最小化と監査

権限の定期監査:

拡張機能が要求する権限(「すべてのウェブサイト上のデータ」など)を定期的に監査し、過剰な権限を持つものは削除または無効化します。

推奨設定:

- 「すべてのサイト」ではなく「クリックされた場合のみ」に制限

- 特定のドメインのみにアクセスを制限

3. EDR/ログ監視の強化

監視すべき項目:

- ブラウザの通信ログ

- 不審なドメインへの通信(

deepaichats[.]com、extensionplay[.]comなど) - 異常なデータ送信量

- 拡張機能の自動更新履歴

推奨ツール:

- EDR(Endpoint Detection and Response)ソリューション

- SIEM(Security Information and Event Management)

- ネットワークトラフィック分析ツール

4. 従業員教育とガイドライン策定

AIツール利用ガイドラインの策定:

従業員に対し、AIツールに入力する情報のガイドラインを徹底します。

ガイドライン例:

| 入力してよい情報 | 入力してはいけない情報 |

|---|---|

| 一般的な技術情報 | 顧客の個人情報 |

| 公開されている情報 | ソースコード |

| 学習目的の例題 | 契約書や社内文書 |

| - | アクセス認証情報 |

定期的な教育実施:

- フィッシング訓練

- セキュリティ意識向上研修

- インシデント対応訓練

5. ゼロトラストの原則

拡張機能を含むすべてのソフトウェアを「信頼できない」ものとして扱い、以下の原則を適用します:

- 最小権限の原則

- 継続的な検証

- セグメンテーション

- 監査ログの保持

個人ユーザーが取るべき対策

1. インストール済み拡張機能の見直し

今すぐ確認すべきこと:

chrome://extensions/ にアクセスし、以下を確認:

- 開発元が不明な拡張機能

- 長期間更新されていない拡張機能

- 最近急に所有者が変わった拡張機能

- 「AI」「ChatGPT」を冠する非公式拡張機能

削除を検討すべき拡張機能:

- Chat GPT for Chrome with GPT-5, Claude Sonnet & DeepSeek AI

- AI Sidebar with Deepseek, ChatGPT, Claude and more

- その他、非公式のAIツール拡張機能

2. 権限の確認と制限

拡張機能の設定画面で「サイトへのアクセス」を確認し、以下のように制限します:

- 悪い例:「すべてのサイトで」

- 良い例:「クリックされた場合のみ」または「特定のサイトのみ」

3. 「おすすめ」バッジを過信しない

Googleの「Featured(おすすめ)」バッジがあっても、後にマルウェア化する事例(ShadyPanda等)があるため、絶対的な安全の保証とはみなさないでください。

4. 被害を受けた場合の対処

今回名前が挙がった拡張機能を使用していた場合は、以下の手順で対処してください:

ステップ1:即座に削除

該当する拡張機能をブラウザから削除

ステップ2:パスワード変更

以下のサービスのパスワードを変更:

- ChatGPT、DeepSeek等のAIサービス

- Facebook、Google等のソーシャルメディア

- 銀行やクレジットカードのオンラインサービス

- 業務で使用するクラウドサービス

ステップ3:セッション切断

すべてのデバイスでログアウトし、アクティブなセッションを終了

ステップ4:二要素認証の有効化

すべての重要なアカウントで二要素認証(2FA)を有効化

まとめ:ゼロトラストの時代へ

2024年から2025年にかけてのChrome拡張機能マルウェア事件は、AIブームという社会変化を巧みに利用した高度な攻撃でした。攻撃者は技術的な脆弱性だけでなく、ユーザーの心理(AIへの関心、公式バッジへの信頼)や開発者の隙(フィッシング)を突いています。

特に、正規のツールとして7年間も潜伏した後に牙をむく「Time-bomb」手法は、従来のセキュリティ対策では検知が困難です。

重要なポイント:

- 430万人以上が被害:3つの主要キャンペーンにより、膨大な数のユーザーが影響を受けた

- AIチャット履歴が流出:企業の機密情報や個人のプライバシー情報が攻撃者に筒抜けに

- 「おすすめ」バッジも信用できない:Googleの審査を通過した拡張機能でも後にマルウェア化

- ゼロトラストの原則:拡張機能を「単なる便利ツール」ではなく「潜在的脅威」として扱う

日本企業およびユーザーは、ブラウザ拡張機能が「ブラウザ内の全情報にアクセス可能な潜在的脅威」であることを再認識し、ゼロトラストの原則に基づいた厳格な管理と運用を行う必要があります。

AI COMMONでは、企業のセキュリティ体制構築から、従業員のセキュリティ教育、インシデント対応まで、トータルでサポートしています。 AI活用におけるセキュリティリスクについてご検討の方は、ぜひお気軽にご相談ください。

参考文献

本記事は、以下の信頼性の高い情報源からの調査結果に基づいて作成されています。

-

The Hacker News "Malicious Chrome Extensions Caught Stealing AI Chatbot Conversations"

https://thehackernews.com/2025/12/malicious-chrome-extensions-caught.html -

The Hacker News "145 Malicious Chrome Extensions Installed by 4.3 Million Users"

https://thehackernews.com/2025/12/145-malicious-chrome-extensions.html -

OX Security - Browser Extension Security Research

https://www.ox.security/ -

Cyberhaven - Chrome Extension Incident Response

https://www.cyberhaven.com/ -

JPCERT/CC「年末年始における情報セキュリティに関する注意喚起」

https://www.jpcert.or.jp/at/2024.html -

IPA「情報セキュリティ」

https://www.ipa.go.jp/security/ -

The Record Media

https://therecord.media/ -

Malwarebytes Labs

https://www.malwarebytes.com/blog/